2019年<跟着佐大学Lede/OpenWrt开发进阶培训班>开始报名啦!

公告:<跟着佐大学OpenWrt开发入门培训班>可继续报名,进阶班和入门班侧重点不同,请按需报班。入门班报名地址:http://forgotfun.org/2018/04/openwrt-training-2018.html

想法的由来:

承蒙网友们的厚爱,<跟着佐大学OpenWrt开发入门培训班>得到了大家广泛的好评。学员们感觉意犹未尽,一直催促我开二期进阶培训班。其实我对二期培训班是如履薄冰、胆战心惊,一期入门培训班已经几乎是完美无瑕,二期进阶培训班想要超越更是难上加难。我深知人如茶越泡越淡,持续高水平的技术输出对我来说是一种挑战,同时也是对我人气的一种考验。

二期进阶培训班是<跟着佐大学OpenWrt开发>系列教程的最终章,一期是炫技术,信手拈来,但二期实则屠龙技,曲高和寡。学成后,大家能否领悟出弑神技,全靠造化和天赋了,我能做的就是带领大家来到神殿的门口。愿我老去时,还有人能记起我的名字,曲终未必人散,有缘自会重逢。

受众群体:

<跟着佐大学OpenWrt开发入门培训班>带大家了解和熟悉OpenWrt的开发环境,旨在入门,针对人群是初学者、爱好者、玩家。<跟着佐大学OpenWrt开发进阶培训班>会带大家对OpenWrt系统内部有一个更深入的理解,旨在深入及实践。一期是外功,二期是内功,两者由浅入深基本上覆盖了OpenWrt的方方面面、林林总总。

授课方式:

网络授课+线上答疑:视频教学、配合QQ学员群互动答疑。视频为提前录制,非直播授课,无时间、地点要求,你可以在任意时间段内观看。配合线上的答疑,可以让你更快的进步。每周1-2次更新,教学时间为3-4个月。

费用说明:

399元人民币/人(注:在校学生凭本人有效身份证、学生证并审核通过后享受300元人民币/人的特惠价);老学员参加培训班享有39元优惠,名额限本人使用(注:学生优惠不可与此优惠叠加)。

退款说明:

付款后7日内可退款,超过7日不可退款,退款额=未录制课时数/全部课时数*399(注:课程录制完毕后,不支持退款)。

报名方法:

支付宝打款后(支付宝账号:forgotfun@qq.com 陆明峰 399元 备注:二期报名费),发送邮件到 forgotfun@qq.com ,邮件正文务必包含:QQ号、联系电话、报名费转款截图。收到邮件后,会在1-2个工作日内与你联系。

课时安排:

暂定20课时(根据报名人数和实际情况,后期会做调整)。

开课时间:

报名人数满50人后,开班。截止至2019年5月1日,未满则全额退款。

<跟着佐大学OpenWrt开发进阶培训班>教学大纲:

01.讲解无线相关的知识,频率、频宽、Country Code、工作模式(AP、AP client、WDS...)、无线模式。(1课时)

02.交叉编译工具的使用方法详解。(1课时)

03.软件移植、内核模块移植实践课。(1课时)

04.简单讲解ARP、IP、TCP、UDP协议。(1课时)

05.讲解路由器核心功能之PPPoE Client,pppd。(1课时)

06.讲解路由器核心功能之DNS Server,dnsmasq。(1课时)

07.讲解路由器核心功能之DHCP Server,dnsmasq。(1课时)

08.讲解路由器核心功能之DHCP Client,dhcpc。(1课时)

09.讲解路由器核心功能之Firewall。(1课时)

10.讲解路由器核心功能之网桥。(1课时)

11.讲解路由器核心功能之Qos。(1课时)

12.讲解路由器核心功能之路由。(1课时)

13.讲解路由器核心功能之DDNS、NTP Client、HTTP Server。(1课时)

14.讲解iptables的命令使用方法和常见应用,讲解filter表、nat表、mangle表的区别及用途。(3-4课时)

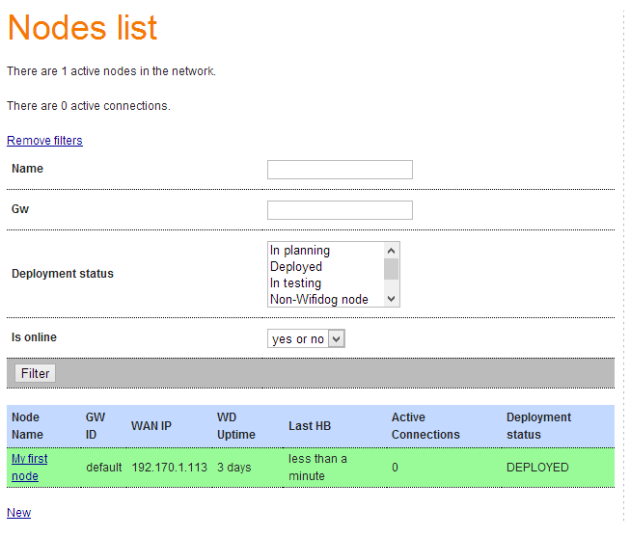

15.OpenWrt UI开发入门,基于佐大自己研发的Tomato UI作为讲解范例。(3-4课时)

16.路由器常用调试命令讲解:ifconfig、ping、traceroute、ip、route、arp、wget、telnet、tftp、nc、netstat、nslookup、dig、iw、iwconfig、iperf。(1课时)

<跟着佐大学OpenWrt开发进阶培训班>报名地址:http://forgotfun.org/2019/03/openwrt-training-2019.html