Wifidog认证稳定性测试方法及说明

下面是我所使用的测试方法,有其他更好测试方法的网友也可以共享出来。

测试方法:

通过软件发送多个连接请求来达到测试wifidog处理请求的能力,也就是其稳定性。

通过http_load软件发送网站连接请求,查看后台监控wifidog异常,逐渐增加 发送连接请求次数直到wifidog死掉或者重启。

测试环境:

将刷好的带wifidog认证的路由接入Internet和测试机(电脑或者手机)。使用电脑连接到路由后台,以调试模式运行wifidog,以便随时监控wifidog。

测试条件:

wifidog启动中并且测试机没有进行过认证。

预期结果:

wifidog死掉或者重启。

测试步骤:

测试工具链接:http://pan.baidu.com/s/1i36B8ED

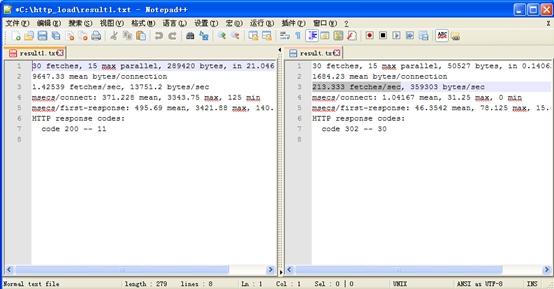

将路由器接入外网,确认wifidog启动之后,在不认证的条件下,将http_load.zip压缩包解压到C盘根目录下。打开http_load文件夹,双击运行“wifidog稳定性测试.bat”批处理程序。等待程序运行完毕,打开文件夹下的result.txt即可查看到结果。

(右侧为修改后wifidog版本测试结果)

结果分析:

30 fetches, 15 max parallel, 50527 bytes, in 0.140625 seconds

1684.23 mean bytes/connection

213.333 fetches/sec, 359303 bytes/sec

msecs/connect: 1.04167 mean, 31.25 max, 0 min

msecs/first-response: 46.3542 mean, 78.125 max, 15.625 min

HTTP response codes:

code 302 – 30

1.30 fetches, 15 max parallel, 50527 bytes, in 0.140625 seconds

说明在上面的测试中运行了30个请求,最大的并发进程数是15,总计传输的数据是50527bytes,运行的时间是0.140625秒

2.1684.23 mean bytes/connection

说明每一连接平均传输的数据量50527/30=1684.23

3.213.333 fetches/sec, 359303 bytes/sec

说明每秒的响应请求为213.333,每秒传递的数据为359303 bytes/sec

4.msecs/connect: 1.04167 mean

说明每连接的平均响应时间是1.04167 msecs,31.25 max, 0 min,最大的响应时间31.25msecs,最小的响应时间0 msecs;

5.msecs/first-response: 63.5362 mean, 81.624 max, 57.803 min

6、HTTP response codes: code 200 — 49

说明打开响应页面的类型,如果403的类型过多,那可能要注意是否系统遇到了瓶颈。

特殊说明:

测试结果中主要的指标是 fetches/sec、msecs/connect 这个选项,即服务器每秒能够响应的查询次数,用这个指标来衡量性能。

命令参数如下:

-parallel 简写-p :含义是并发的用户进程数。

-fetches 简写-f :含义是总计的访问次数。

-rate 简写-p :含义是每秒的访问频率。

-seconds简写-s :含义是总计的访问时间。

本文章由 http://www.wifidog.pro/2015/03/31/wifidog%E7%A8%B3%E5%AE%9A%E6%80%A7%E6%B5%8B%E8%AF%95.html 整理编辑,转载请注明出处